VPNFilter - vīrusa noņemšanas cēloņi un metodes

- 2977

- 930

- Scott Ullrich

Jaunā ļaunprātīgā programma, kas pazīstama kā Microte VPNFilter, kuru nesen identificēja Cisco Talos Intelligence Group, jau ir inficējusi vairāk nekā 500 000 maršrutētāju un tīkla glabāšanas ierīces (NAS), no kurām daudzas ir mazas uzņēmumu un biroju rīcībā. Ko šis vīruss padara īpaši bīstamu - tam ir tik sauktā "pastāvīgā" spēja kaitēt, kas nozīmē, ka tas nepazudīs tikai tāpēc, ka maršrutētājs tiks atsākts.

Kā noņemt vīrusu -vpnfilterā.

Kas ir VPNFilter

Pēc Symantec teiktā, "Symantec lure un sensoru dati parāda, ka atšķirībā no citiem draudiem IoT, VPNFilter vīruss nešķiet skenēts un mēģina inficēt visas neaizsargātās ierīces visā pasaulē" ". Tas nozīmē, ka pastāv noteikta stratēģija un infekcijas mērķis. Kā potenciālie mērķi, Symantec definēja Linksys, Mikrotik, Netgear, TP-Link un QNAP ierīces.

Tātad, kā ierīces tika inficētas? Tie ir trūkumi programmatūrā vai aparatūrā, kas rada sava veida aizmuguri, caur kuru uzbrucējs var izjaukt ierīces darbību. Hakeri izmanto standarta nosaukumus un noklusējuma paroles, lai inficētu ierīces vai iegūtu piekļuvi, izmantojot zināmo ievainojamību, kas būtu jālabo, izmantojot parastos programmatūras atjauninājumus vai programmaparatūru. Tas ir tas pats mehānisms, kas pagājušajā gadā izraisīja masas traucējumus no Equifax, un tas, iespējams, ir lielākais kiber-vulāruma avots!

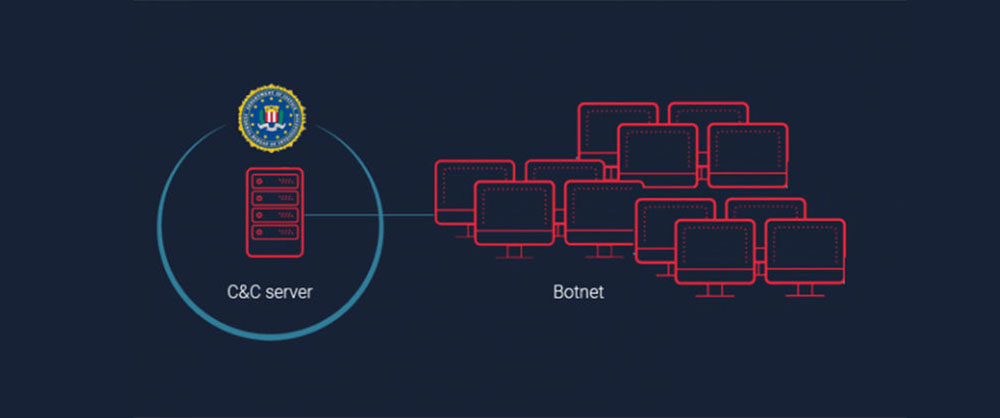

Nav arī skaidrs, kas ir šie hakeri un kādi ir viņu nodomi. Pastāv pieņēmums, ka tiek plānots liela mēroga uzbrukums, kas padarīs inficētās ierīces bezjēdzīgas. Draudi ir tik plaši, ka nesen Tieslietu ministrija un FBI paziņoja, ka tiesa ir pieņēmusi lēmumu konfiscēt ierīces, kas tiek turētas aizdomās par uzlaušanu. Tiesas lēmums palīdzēs noteikt ierīces, pārkāpj hakeru spēju nolaupīt personīgo un citu konfidenciālu informāciju un veikt Trojas vpnfilter graujošus kiberuzbrukumus.

Kā darbojas vīruss

VPNFilter izmanto ļoti sarežģītu divu stiklu infekcijas metodi, kuras mērķis ir jūsu dators, lai kļūtu par izlūkošanas datu upuri un pat aprakstu operācijas. Pirmajā vīrusa posmā ietilpst maršrutētāja vai koncentratora atsāknēšana. Tā kā ļaunprātīgais VPNFilter galvenokārt ir paredzēts maršrutētājiem, kā arī citām ierīcēm, kas saistītas ar internetu, kā arī ļaunprātīgu programmatūru Mirai, tas var notikt automātiska botāna tīkla uzbrukuma rezultātā, kas netiek ieviests rezultātā Veiksmīgs centrālo serveru kompromiss. Infekcija notiek, izmantojot ekspluatāciju, kas izraisa viedās ierīces atsāknēšanu. Šī posma galvenais mērķis ir iegūt daļēju kontroli un iespējot 2. posma izvietošanu pēc pārlādēšanas procesa pabeigšanas. 1. posma fāzes šādi:

- Augšupielādē fotoattēlu no Photobucket.

- Tiek palaisti pētnieki, un metadati tiek izmantoti, lai izsauktu IP adreses.

- Vīruss ir savienots ar serveri un ielādē kaitīgo programmu, pēc kuras tas automātiski to veic.

Pēc pētnieku domām, kā atsevišķi URL adreses ar pirmo infekcijas posmu ir viltotu fotoattēlu objektu lietotāju bibliotēkas:

- Com/lietotājs/nikkireed11/bibliotēka

- Com/lietotājs/kmila302/bibliotēka

- Com/lietotājs/lisabraun87/bibliotēka

- Com/lietotājs/eva_green1/bibliotēka

- Com/lietotājs/monicabelci4/bibliotēka

- Com/lietotājs/katyerry45/bibliotēka

- Com/lietotājs/saragray1/bibliotēka

- Com/lietotājs/Millerfred/bibliotēka

- Com/lietotājs/jenifraniston1/bibliotēka

- Com/lietotājs/amandaseyyfreed1/bibliotēka

- Com/lietotājs/suwe8/bibliotēka

- Com/lietotājs/bob7301/bibliotēka

Tiklīdz tiek palaists otrais infekcijas posms, ļaunprātīgas VPNFilter faktiskās iespējas kļūst plašākas. Tajos ietilpst vīrusa izmantošana šādās darbībās:

- Savieno ar serveri C&C.

- Veic tor, P.S. un citi spraudņi.

- Veic ļaunprātīgas darbības, kas ietver datu vākšanu, komandas, krātuves glabāšanu, ierīču pārvaldību.

- Spēj veikt pašas iznīcināšanas aktivitātes.

Saistīts ar infekcijas IP adreses otro posmu:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229. gads

Papildus šiem diviem posmiem Cisco Talos kiberdrošības pētnieki ziņoja arī par 3. posma serveri, kura mērķis joprojām nav zināms.

Neaizsargāti maršrutētāji

Ne katrs maršrutētājs var ciest no VPNFilter. Symantec sīki apraksta, kuri maršrutētāji ir neaizsargāti. Līdz šim VPNFilter spēj inficēt Linksys, Mikrotik, Netgear un TP-Link maršrutētājus, kā arī tīkla savienojumu (NAS) QNAP. Tie ietver:

- LinkSys E1200

- LinkSys E2500

- LinkSys WRVS4400N

- Mikrotik maršrutētājs (maršrutētājiem ar mākoņa serdi no versijas 1016, 1036 un 1072)

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Citas NAS QNAP ierīces ar QTS programmatūru

- TP-Link R600VPN

Ja jums ir kāda no iepriekšminētajām ierīcēm, pārbaudiet ražotāja atbalsta lapu, lai uzzinātu atjauninājumus un padomus par VPNFilter noņemšanu. Lielākajai daļai ražotāju jau ir programmaparatūras atjauninājums, kam vajadzētu pilnībā pasargāt jūs no VPNFilter uzbrukuma vektoriem.

Kā noteikt, ka maršrutētājs ir inficēts

Nav iespējams noteikt maršrutētāja infekcijas pakāpi pat izmantojot Kaspersky pretvīrusu. Visu vadošo pasaules uzņēmumu ithnoves vēl nav atrisinājuši šo problēmu. Vienīgie ieteikumi, kurus viņi tagad var ierosināt, ir atiestatīt ierīci uz rūpnīcas iestatījumiem.

Vai maršrutētāja atsāknēšana palīdzēs atbrīvoties no VPNFilter infekcijas

Maršrutētāja atsākšana palīdzēs novērst tikai pirmo divu posmu vīrusa attīstību. Tā joprojām paliks ļaunprātīgas programmatūras pēdas, kas pakāpeniski inficēs maršrutētāju. Atiestatīt ierīci uz rūpnīcas iestatījumiem palīdzēs atrisināt problēmu.

Kā izdzēst vpnfilter un aizsargāt savu maršrutētāju vai NAS

Saskaņā ar Symantec ieteikumiem ir jārestartē ierīce un pēc tam nekavējoties jāveic visas darbības, kas vajadzīgas atjaunināšanai un mirgošanai. Tas izklausās vienkārši, bet atkal visizplatītākais Cybercus cēlonis ir pastāvīgas programmatūras un programmaparatūras atjaunināšanas trūkums. Netgear arī iesaka lietotājiem viņu ierīču atvienot visas tālvadības iespējas. Linksys iesaka restartēt tās ierīces vismaz vienu reizi dažas dienas.

Jūsu maršrutētāja vienkārša attīrīšana un atiestatīšana ne vienmēr pilnībā novērš problēmu, jo ļaunprātīga programmatūra var radīt sarežģītus draudus, kas var dziļi ietekmēt jūsu maršrutētāja programmaparatūras objektus. Tāpēc pirmais solis ir pārbaudīt, vai jūsu tīkls ir pakļauts šīs ļaunprātīgās programmas riskam. Cisco pētnieki to stingri iesaka, veicot šādas darbības:

- Izveidojiet jaunu saimnieku grupu ar vārdu "VPNFilter C2" un padariet to zem ārējiem resursdatoriem caur Java UI.

- Pēc tam apstipriniet, ka grupa apmainās ar datiem, pārbaudot pašas grupas “kontaktus” jūsu ierīcē.

- Ja nav aktīvas trafika, pētnieki iesaka tīkla administratoriem izveidot tāda veida izslēgšanas signālu, kas, izveidojot notikumu un izvēloties resursdatoru lietotāja tīmekļa interfeisā, paziņo, tiklīdz resursdatorā notiek trafiks resursdatorā.

Šobrīd jums jārestartē maršrutētājs. Lai to izdarītu, vienkārši izslēdziet to no strāvas avota 30 sekundes, pēc tam pievienojiet to atpakaļ.

Nākamais solis būs jūsu maršrutētāja iestatījumu atiestatīšana. Informācija par to, kā to izdarīt, jūs atradīsit rokasgrāmatā kastē vai ražotāja vietnē. Kad jūs atkal ielādējat maršrutētāju, jums jāpārliecinās, ka tā programmaparatūras versija ir pēdējā. Atkal sazinieties ar dokumentāciju, kas pievienota maršrutētājam, lai uzzinātu, kā to atjaunināt.

SVARĪGS. Nekad nelietojiet administrēšanai lietotāja vārdu un noklusējuma paroli. Visi viena un tā paša modeļa maršrutētāji izmantos šo vārdu un paroli, kas vienkāršo izmaiņas iestatījumos vai instalē ļaunprātīgu.Nekad nelietojiet internetu bez spēcīga ugunsmūra. Tam ir FTP serveru, NAS serveru, Plex serveru risks. Nekad neatstājiet no iekļautās administrācijas. Tas var būt ērti, ja jūs bieži atrodaties tālu no sava tīkla, taču tā ir potenciāla ievainojamība, kuru var izmantot katrs hakeris. Vienmēr sekojiet līdzi jaunākajiem notikumiem. Tas nozīmē, ka jums regulāri jāpārbauda jaunā programmaparatūra un atkārtoti jāinstalē, jo tiek atbrīvoti atjauninājumi.

Vai ir nepieciešams nomest maršrutētāja iestatījumus, ja manas ierīces nav sarakstā

Riska maršrutētāju datu bāze tiek atjaunota katru dienu, tāpēc rastra izlāde ir regulāri jāveic. Kā arī pārbaudiet programmaparatūras atjauninājumus ražotāja vietnē un uzraudzīt viņa emuāru vai ziņojumus sociālajos tīklos.

- « Serveris ir jābrauc PUBG - kļūdu un veidu cēloņi, kā to novērst

- Sazinieties ar bloķēšanu telegrammā »