OpenVPN iestatīšana operētājsistēmā Windows un Ubuntu kas, kāpēc un kā

- 877

- 25

- Irvin Toy

Apmierināts

- OpenVPN darbības joma un priekšrocības

- Uzklāšanas zona

- Priekšrocības

- OpenVPN iestatīšana zem Windows

- Servera daļas instalēšana un konfigurācija

- Klienta daļas iestatīšana

- Savienojums

- OpenVPN iestatīšana zem ubuntu

- Servera daļas iestatīšana

- Klienta daļas iestatīšana

Internets ir kā jūra. Ar nosūtītajiem datiem kā kuģis ceļojuma laikā var notikt jebkas: tos var sabojāt, nogrimt informācijas plūsmā vai kļūt par "pirātu" laupījumu ". Virtuālajiem privātajiem tīkliem (VPN, VPN) palīdz aizsargāt īpaši vērtīgus datus no zādzībām un zaudējumiem - slēgtu kanālu sistēmām (tuneļiem), kas ir veidoti cita, lielāka tīkla iekšpusē. Viens no VPN veidiem ir OpenVPN.

Vēlaties uzzināt, kā ātri un viegli izveidot virtuālos privātos tīklus? Parunāsim par OpenVPN protokola priekšrocībām, kā arī par servera un klienta daļas un Ubuntu iestatījumiem, kas tam pieder.

OpenVPN darbības joma un priekšrocības

Uzklāšanas zona

- Drošu korporatīvo tīklu izveidošana. Attālumam starp šādu tīklu mezgliem nav nozīmes.

- Informācijas aizsardzība atklātos publiskos tīklos.

- Savienojums ar vairāku saimnieku internetu caur kopīgiem vārtiem.

- Piekļuve aizliegtajiem tīmekļa resursiem.

Priekšrocības

- Viss ir bez maksas. Lielākā daļa no mums neatsakās no brīvas Wi-Fi kafejnīcā vai parkā, bet šāda savienojuma pārnestā satiksme nav aizsargāta no pārtveršanas. Bezmaksas OpenVPN to novirzīs uz slēgtu tuneli, tāpēc jūsu pieteikšanās, paroles un cita slepena informācija noteikti nevadīs nepareizas rokas.

- Lai padarītu tīklu aizsargātu, jums nav jāpērk papildu aprīkojums.

- Visa pārraidītā trafika ir saspiesta, kas nodrošina lielu sakaru ātrumu (lielāks nekā, lietojot IPSEC).

- Elastīgi iestatījumi visai sarežģītībai ļauj konfigurēt VPN.

- Vairāku ticamu šifrēšanas algoritmu izmantošana nodrošina ļoti augstu datu aizsardzības pakāpi.

- Nepieciešama ugunsgrēku (tīkla ekrānu) un NAT (tehnoloģija IP adrešu konvertēšanai TCP/IP tīklos) pārkonfigurācija vai atvienošana).

- Protokols atbalsta visas galvenās operētājsistēmas.

- Programmatūras instalēšanai un iestatījumiem jums nav vajadzīgas dziļas zināšanas par tīkla tehnoloģijām, un pat ar speciālistu, kas nav speciālists.

OpenVPN iestatīšana zem Windows

Servera daļas instalēšana un konfigurācija

Tā kā vairums no mums izmanto Windows OS, iepazīstot OpenVPN tehnoloģiju, mēs ar to sāksim. Tātad, lejupielādējiet piemērotu izplatīšanu no oficiālās vietnes un sāciet instalēšanu.

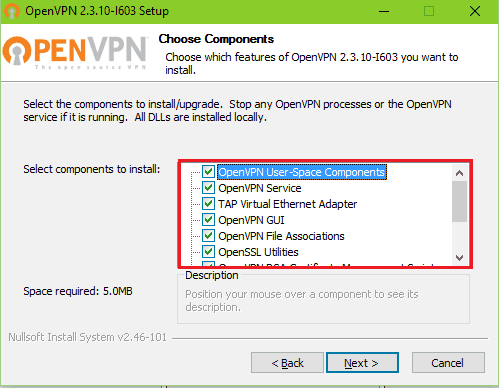

Sarakstā "Instalēšanai atlasiet komponentus"(instalēšanai atlasiet komponentus) Atzīmējiet visu.

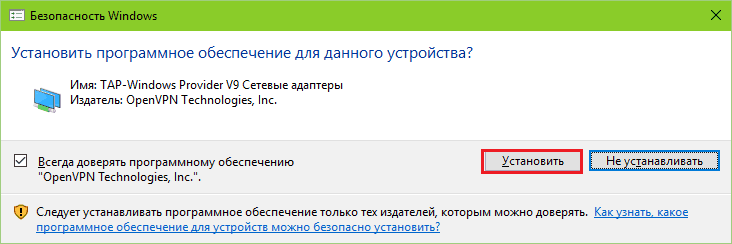

Piekrītiet instalēt virtuālā tīkla adaptera draiveri. Pieskarieties Windows Adapter V9.

Uzstādīts? Tagad mēs izveidosim VPN atslēgas un sertifikātus.

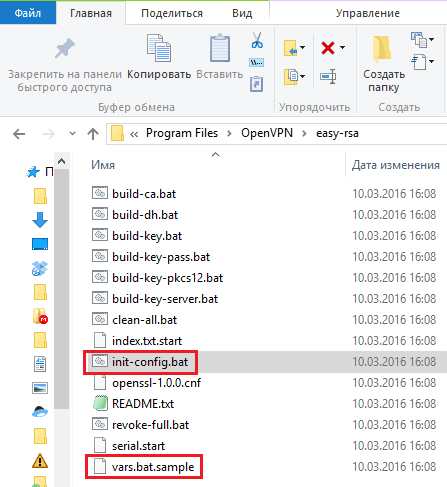

- Mēs ejam uz programmas Files %/OpenVPN/Easy -RSA katalogu un sākam pakotnes failu Init-config.Nūja - Viņš apkopo failu tajā pašā mapē Vars.Nūja.paraugs kā Vars.Nūja. Nākotnē komandu pakete Vars.Nūja iestatīs mainīgos sertifikātu ģenerēšanai.

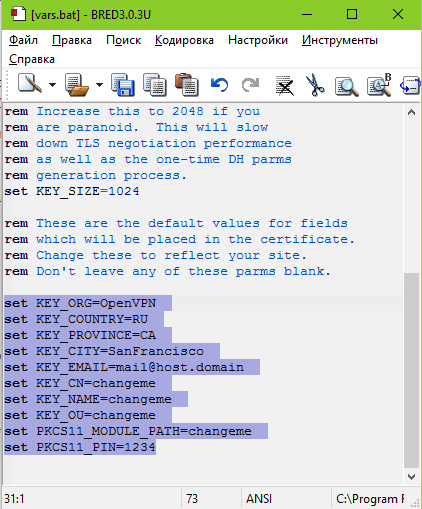

- Pēc izveidošanas Vars.Nūja Atveriet to ar piezīmju grāmatiņu un izrakstiet to atlasītajās rindās (pēc "=") visiem datiem. Mēs turpinām izmaiņas.

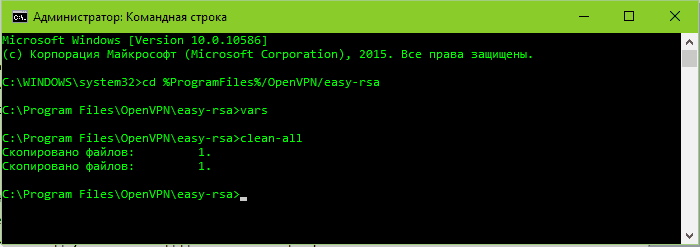

- Tālāk mēs palaižam komandrindu no administratora un ievērojam instrukcijas par pāreju /easy -rs (CD %Programmu faili%/OpenVPN/Viegls-RSA). Pēc tam mēs skrienam secīgi Vars.Nūja Un Tīrs-viss.Nūja (Mēs ielādējam mainīgos lielumus un izdzēšam iepriekš izveidotos taustiņus).

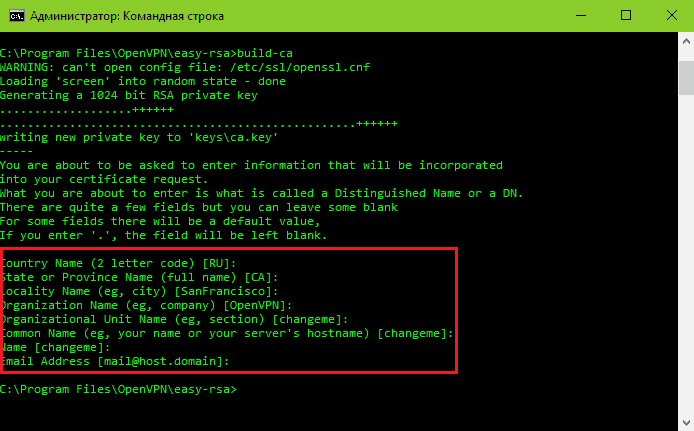

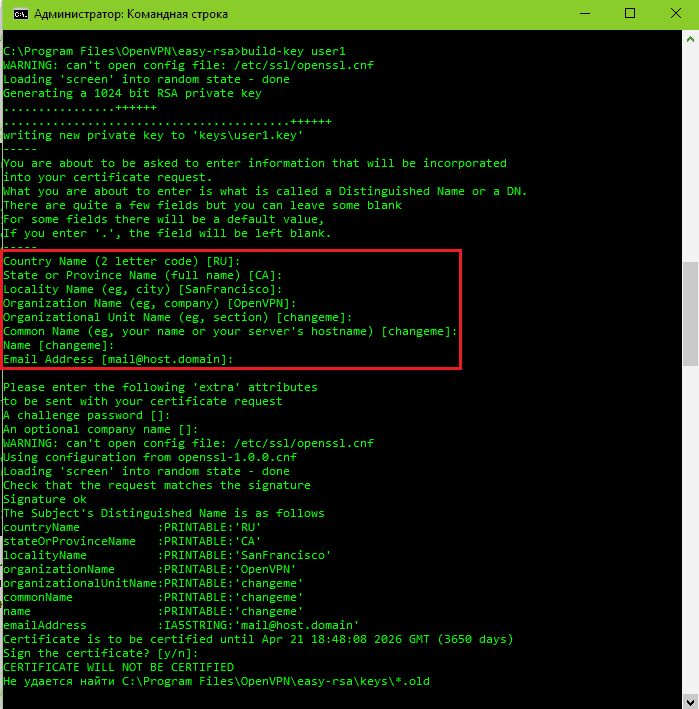

- Mēs veicam komandu paketi Būvēt-CA.Nūja - Tas izveidos jaunu galveno sertifikātu programmā Programfiles %/OpenVPN/Easy -RSA/Keys katalogā. Aizpildiet datus par organizācijas nosaukumu un tā tālāk, kas tiek izplatīta ekrānuzņēmumā ar rāmi, nav nepieciešams - vienkārši nospiediet Enter.

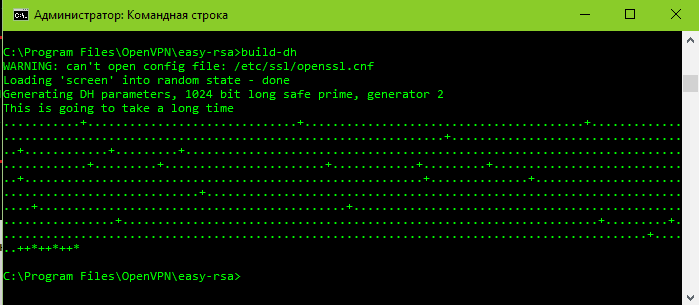

- Izlaist Būvēt-Dh.Nūja - To mēs izveidojam Diffe Helman atslēga. Mapē /taustiņos parādīsies fails Dh1024.Pems.

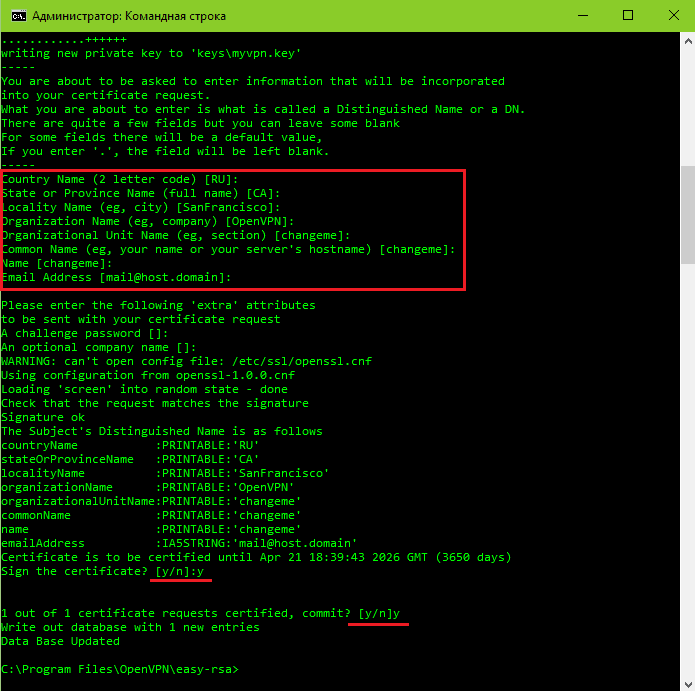

- Savukārt - servera atslēga: izpildiet instrukciju Būvēt-Atslēga-Serveris Myvpn ("MyVPN" ir servera nosaukums, jūs varat norādīt jebkuru citu). Jautājumu bloks, sākot ar "Valsts nosaukumu", mums pietrūkst, nospiežot Enter. Pēdējos divos jautājumos - "Parakstiet sertifikātu?"Un nākamais, mēs atbildam" y ".

- Tālāk mums jāsaņem klienta atslēga: mēs uzstājamies Būvēt-Atslēga lietotājs1 (user1 - klienta vārds, jūs varat aizstāt ar citu). Ja ir vairāki klientu datori, mēs atkārtojam operāciju visiem, neaizmirstot mainīt vārdu. Bloķēt ar rāmi, tāpat kā iepriekš, garām.

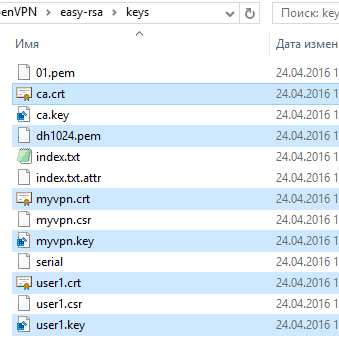

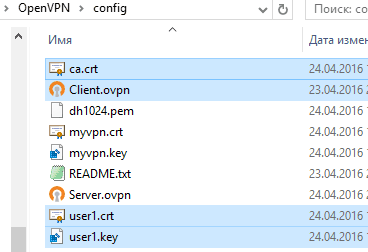

- Tālāk mēs kopējam no mapes /Viegls-RSA/Atslēgas V /OpenVPN/Konfigurēt Šādi faili: Dh1024.Pems, CA.Crt myvpn.Būda, Myvpn.Atslēga, lietotājs1.Atslēga, lietotājs1.Būda. Pēdējos četrus var saukt savādāk. Kāpēc, es domāju, tas ir skaidrs.

- Tālāk tajā pašā mapē mēs izveidojam servera konfigurācijas failu. Mēs kopējam zemāk esošās direktīvas piezīmjdatorā un, ja nepieciešams, mainām to parametrus uz mūsu. Mēs saglabājam dokumentu ar paplašinājumu .OvPn un nosaukums "Serveris".

# Interfeiss (L3-tunnelis)

Dev tun

# VPN darba protokols

Proto UDP

# Izmantotais ports (jūs varat norādīt jebkuru bezmaksas)

Osta 1234

# Sertifikātu un atslēgu saraksts (pievērsiet uzmanību vārdiem)

CA CA.Būda

Sert myvpn.Būda

Atslēgas myvpn.Atslēga

DH DH1024.Pems

# Datu šifrēšanas tips

Šifra AES-256-CBC

# Iezīmējiet IP adrešu diapazonu

10. serveris.10.10.0 255.255.255.0

# Izšaušanas informācijas līmenis

3. darbības vārds

# Mēs izmantojam saspiešanu

Kompānija

Pastāvīgs taustiņš

Pastāvīgi noturīgs

Mssfix

# Iestatiet maksimālo atkārtoto notikumu skaitu

Klāpēt 25

# Vienlaicīgi savienoto klientu skaits (5)

Maksimālais klients 5

# Dzīves dzīves klienta sesija

Keatalive 10 120

# Viens otra klientu redzamība (atļauts)

Klients

# Identificējiet katru lietotāja 1 adresi

Topoloģijas apakštīkls

# Iestatiet kavēšanos pirms maršruta pievienošanas

Maršruta aizkavēšanās

#Norādiet, ja mēs vēlamies dot internetu. DNS adreses mēs rakstām tās, kas ir uzrakstītas interneta savienojuma iestatījumos.

Push "novirzīt-vateway def1"

Push "DHCP-option DNS x.netraucēts.netraucēts.X "

Push "DHCP-option DNS x.netraucēts.netraucēts.X "

Turklāt izlasiet servera konfigurācijas direktīvas Šeit.

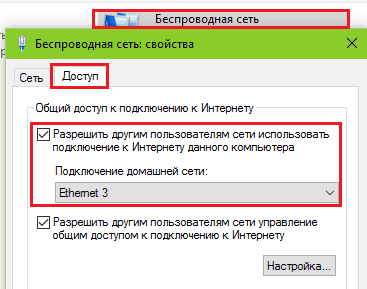

Pēc tam, lai izplatītu internetu, mēs dodamies uz tīkla savienojuma katalogu, atveriet interfeisa īpašības, kas izskata globālo tīklu, dodieties uz cilni "Pieeja", nolieciet atzīmi pretī"Ļaujiet citiem lietotājiem izmantot šo savienojumu .. "Un no saraksta atlasām pieskārienu -Windows adapteris V9 virtuālais adapteris - manuprāt, tas ir Ethernet 3.

- Izveidojiet klienta konfigurācijas failu. Kopējiet nākamo tekstu piezīmjdatorā un saglabājiet dokumentu ar paplašināšanu .OVPN ar vārdu "klients".

Klients

Dev tun

Proto UDP

# IP vai VPN servera domēna nosaukums un savienojuma ports.

Tālvadības pults.netraucēts.netraucēts.X 1234

CA CA.Būda

CERT user1.Būda

Galvenais lietotājs1.Atslēga

Šifra AES-256-CBC

Kompānija

Pastāvīgs taustiņš

Pastāvīgi noturīgs

3. darbības vārds

Citas klienta konfigurācijas direktīvas Skatīt Šeit.

Klienta daļas iestatīšana

Instalējiet lietojumprogrammu klienta datorā. Tālāk dodieties uz serveri, atveriet programmuFiles %/OpenVPN/Config katalogu un nokopējiet failus no turienes CA.CRT, klients.OVPN, user1.Būda, lietotājs1.Atslēga tīkla mapē vai USB zibatmiņas diskā. Mēs tos pārsūtām uz līdzīgu klienta mašīnas mapi.

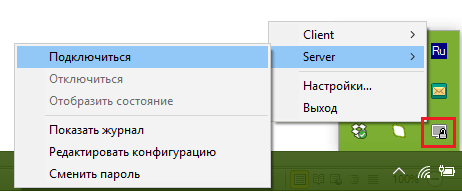

Savienojums

Lai sāktu serveri, noklikšķiniet uz etiķetes "OpenVPN GUI" uz darbvirsmas. Tria parādīsies pelēka ikona. Noklikšķiniet uz tā ar pogu Pareizā pele, atlasiet komandu izvēlni "Serveris" Un "Savienot".

Izmantojot veiksmīgu savienojumu, ikona mainīs krāsu uz zaļu. Izmantojot neveiksmīgu, noklikšķiniet uz izvēlnes "Skatīt žurnālu": Tas norāda uz kļūdu.

Klienta savienojums tiek veikts tādā pašā veidā, tikai nevis "Serveris"Izvēlieties izvēlnē"Klients".

OpenVPN iestatīšana zem ubuntu

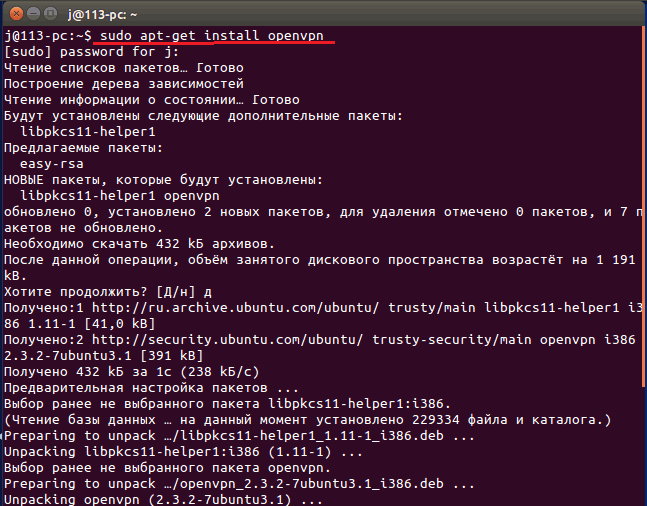

Mēs sākam ar faktu, ka, tāpat kā Windows, mēs instalējam OpenVPN pakotni serverī un klientu mašīnās. Konsoles versijas instalēšanas direktīva caur termināli ir šāda: Sudo apt-get instalēt OpenVPN. Ja vēlaties, varat instalēt pakešu grafiskās versijas no Ubuntu lietojumprogrammu centra.

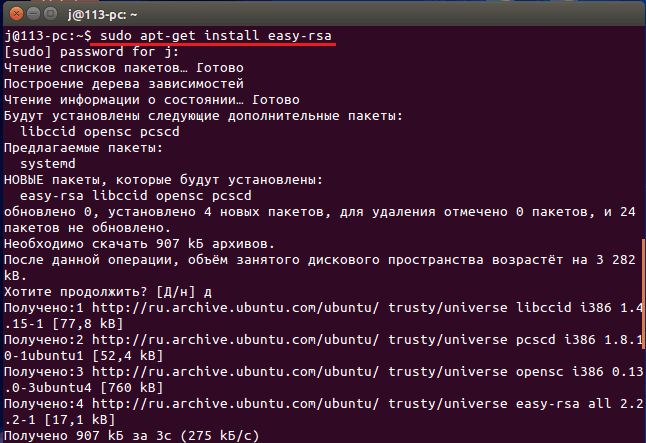

Tomēr vissvarīgākais komponents ir Easy-RSA modulis, kas paredzēts sertifikātu un atslēgu ģenerēšanai, nav iekļauts Linux-Display. Tas būs jāinstalē atsevišķi, izpildot komandu: Sudo Piemērots-gūt Uzstādīt Viegls-RSA.

Servera daļas iestatīšana

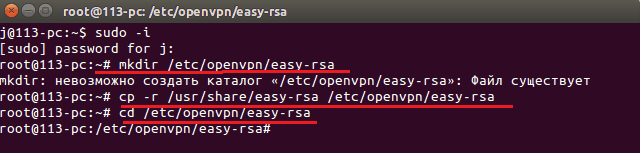

- Pēc programmas instalēšanas un papildu moduļa mēs izveidojam katalogu "Viegli -rs"Mapē /etc /OpenVPN: Sudo mkdir/etc/openvpn/easy -rsa. Kopējiet saturu no instalēšanas vietnes: Cp -r/usr/share/easy -rs/etc/openvpn/easy -rsa.

- Tālāk dodieties uz jaunu katalogu: CD/etc/OpenVPn/Easy -RS/ un sāc radīt sertifikātus un atslēgas.

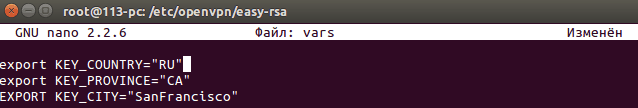

- Atveriet VART mainīgos failus, izmantojot Nano konsoles redaktoru (analogās vars.Sikspārnis logos) un importējiet tajā tādus pašus datus kā VARS.Sikspārnis, ar mainītām vērtībām:

Key_country = ru

Atslēgas_provincy = ca

Key_city = Sanfrancisco

Key_org = OpenVPN

Key_email = [email protected]ēra

Key_cn = changeme

Key_name = changeme

Key_ou = changeme

Pkcs11_module_path = changeme

Pkcs11_pin = 1234

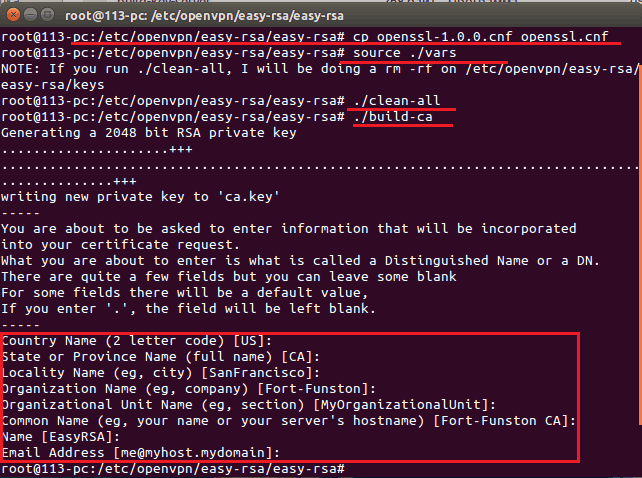

- Kopējiet kriptogrāfijas paketi OpenSSL: CP OpenSsl-1.0.0.CNF Atvērt.CNF.

- Mēs lejupielādējam mainīgos no VARS: Avots ./Vars.

- Mēs izdzēšam iepriekš izveidotus datus: ./Tīrs-viss.

- Mēs izveidojam jaunu galveno sertifikātu: ./Būvēt-CA. Jautājumu bloks rāmī, kas mums pietrūkst.

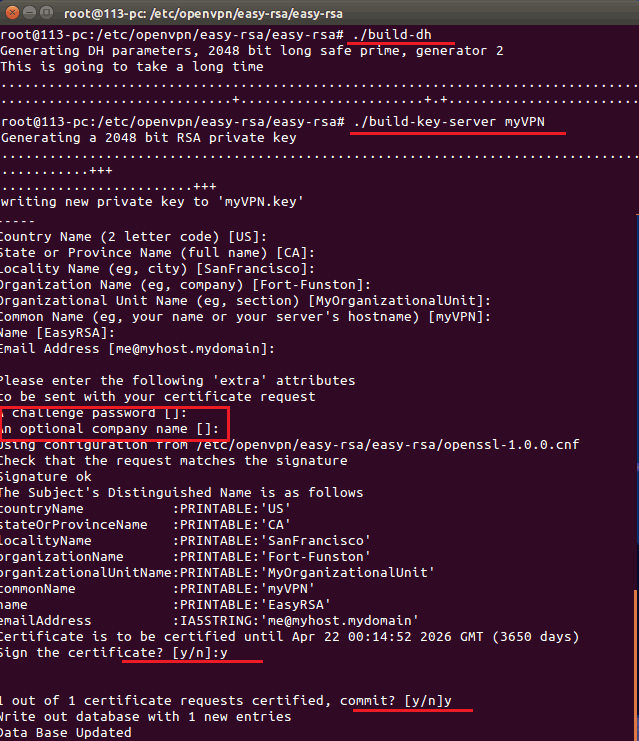

- Sekojošais - atšķirīgā Helmana atslēga: ./Būvēt-Dh.

- Aiz tā ir servera sertifikāts: ./Būvēt-Atslēga-Serveris Myvpn (MyVPN, kā jūs atceraties, ir vārds, jums var būt atšķirīgs). Mēs ejam garām speciālajam blokam (tas ir samazināts ekrānuzņēmumā), mēs atbildam uz pēdējiem 2 jautājumiem "Y".

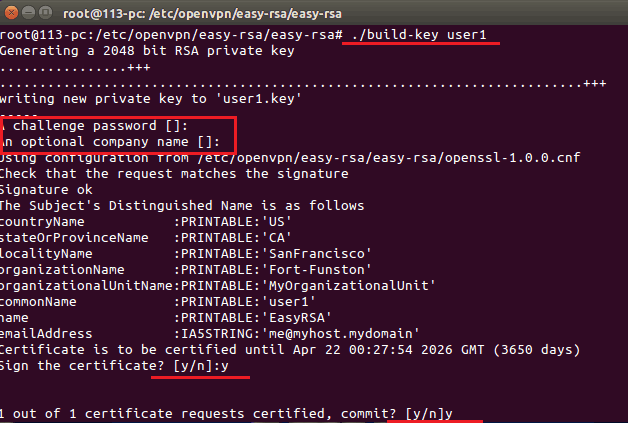

- Pēdējais mēs izveidojam klienta sertifikātu: ./Būvēt-Atslēga lietotājs1 ("User1" vietā jūs varat nākt klajā ar citu vārdu). Tajā pašā laikā mēs atkal nokavējam bloku, kas piešķirts skrīningā, un uz pēdējiem diviem jautājumiem atbildam uz “y”.

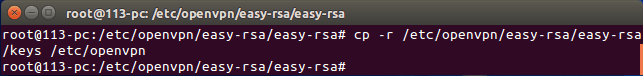

Visi izveidotie taustiņi un sertifikāti tiek saglabāti apakškatā /utt/OpenVPN/Viegls-RSA/Atslēgas. Mēs tos pārvietojam uz mapi /OpenVPN: Cp -r/etc/openvpn/easy -rs/taustiņi/etc/openvpn.

Pēdējā posmā mēs izveidojam servera konfigurācijas failu mapē /etc /openvpn: Nano /utt/OpenVPN/Serveris.Konfiscēt un aizpildiet to tāpat kā līdzīgu dokumentu aizpildīja operētājsistēmā Windows. Vienīgā atšķirība ir citi veidi:

CA/etc/OpenVPN/Keys/CA.Būda

DH/etc/OpenVPN/Keys/Dh2048.Pems

Sert/etc/openvpn/taustiņs/myvpn.Būda

Taustiņš/etc/openvpn/taustiņs/myvpn.Atslēga

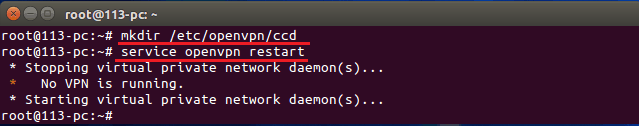

Visbeidzot, mēs izveidojam katalogu klientu mašīnu konfigurēšanai: mkdir/etc/openvpn/ccd, Un Mēs palaižam serveri: Service OpenVPN sākums.

Ja serveris nesākas, iespējams, konfigurācijā tiek pieļauta kļūda. Informāciju par problēmu var apskatīt dokumentā/var/log/OpenVPN.Piesakieties ar komandu Aste -f/var/log/openvpn.baga.

Klienta daļas iestatīšana

Pēc lietojumprogrammas instalēšanas klienta mašīnā mēs pārsūtām atslēgu un sertifikātus, kas ģenerēti serverī serverī un izveidojam konfigurāciju.

Atslēga un sertifikāti - CA.Būda, lietotājs1.Būda Un lietotājs1.Atslēga, ir mapē/etc/openvpn/taustiņos. Kopējiet tos uz USB zibatmiņas diska un ievietojiet klienta datorā tāda paša nosaukuma mapē.

Konfigurācijas fails tiek izveidots, izmantojot nano: Nano/etc/openvpn/klients.Konfiscēt, un aizpildiet Windows modeli. Neaizmirstiet tajā noteikt pareizos veidus:

CA/etc/OpenVPN/Keys/CA.Būda

DH/etc/OpenVPN/Keys/Dh2048.Pems

Sert/etc/openvpn/taustiņs/user1.Būda

Taustiņš/etc/openvpn/taustiņi/user1.Atslēga

Viss ir gatavs. Lai izveidotu savienojumu ar serveri, mēs izmantojam to pašu komandu: Service OpenVPN sākums.

***

Instrukcija izrādījās gara, bet patiesībā šo darbību veiktspēja prasa 5-10 minūtes. Sīkāka informācija par darbu ar OpenVPN ir sadaļā "Dokumentācija"Oficiālā pieteikuma vietne. Izmēģiniet un jums izdosies!

- « Nebija iespējams izveidot Skype savienojumu, kā atbrīvoties no kļūdas

- Kas ir hashtags? Kā un kur tos izmantot? »