Kā atrisināt šifrēšanas kļūdu problēmu

- 4526

- 833

- Irvin Toy

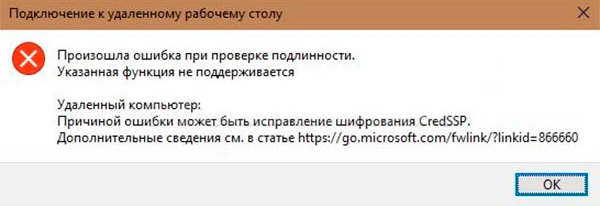

2018. gada pavasarī Windows lietotāji sāka saskarties ar kļūdu, kas iepriekš nebija izpildījusi.

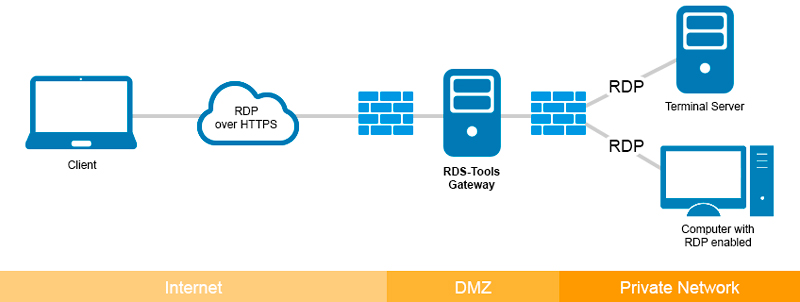

Drīz kļuva skaidrs, ka ziņojums "šifrēšana orākula atļauja" radās, mēģinot savienot klienta datoru ar attālo mašīnu, un tas notika šādos apstākļos:

- Savienojums ar attālo mašīnu tiek veikts no datora, uz kura nesen tika instalēts salīdzinoši vecais Windows (Server 2012, “Ten” montāža 1803 un zemāk, serveris 2016), jo nav drošības atjauninājumu, kas tiek izlaisti vēlāk;

- Savienojums notiek ar serveri, kur trūkst iepriekšminēto atjauninājumu;

- Savienojoties, iebūvētie RDP protokola fondi ir bloķēti ar attālo datoru, jo klienta mašīnā trūkst nepieciešamā plākstera.

Apsveriet kļūdas cēloņus un to, kā labot situāciju.

Kāpēc ir CredsSP kļūda

Tātad, mēs jau zinām, ka daudzās Windows versijās (Server Options 2016/2012/2008, izņemot 2013. gadu, kā arī klienti, sākot ar 7) bez instalētiem kumulatīviem plāksteriem, ja jūs mēģināt izveidot savienojumu ar attālo datoru Ar RDS/RDP var rasties attālā darbvirsmas savienojuma problēma.

Citiem vārdiem sakot, ar attālu savienojumu ar datoru šifrēšanas autentifikācijas procedūras laikā radās CredSSP kļūda, kuras cēlonis var būt šifrēšanas protokolu nekonsultācija. Tas notiek tāpēc, ka viena no automašīnām (klients vai tālvadība) neinstalēja attiecīgos atjauninājumus, kas tika izlaisti pēc 2018. gada marta.

Toreiz Microsoft sāka izplatīt atjauninājumu, kura mērķis bija aizsargāt CredSSP protokola identificēto neaizsargātību, apdraudot uzbrucēju attālinātas izpildes varbūtību. Problēmas tehniskā informācija ir sniegta pietiekami detalizēti biļetenā CVE2018-0886. Divus mēnešus vēlāk tika izlaists vēl viens atjauninājums, kas pēc noklusējuma ieviesa aizliegumu, lai Windows klienta mašīna varētu sazināties ar attālo serveri.

Tas ir, ja jums ir klienta logi ar laiku, kad maija atjauninājumi ir instalēti savlaicīgi, un jūs mēģināt izveidot savienojumu ar attāliem serveriem, no kuriem, sākot ar 2018. gada pavasari, nebija drošības atjauninājumu, šādi mēģinājumi beigsies ar traucētiem. Tajā pašā laikā klienta mašīna saņems ziņojumu par neiespējamību veikt attālu savienojumu ar CredSSP veidu.

Tātad kļūdas iemesls var būt CREDSSP šifrēšanas protokola izstrādātāju labojums, kas parādījās šādu atjauninājumu izlaišanas rezultātā:

- 2008. gada R2 un "Seven" servera versijai - KB4103718;

- par WS 2016 - KB4103723;

- WS 2012 R2 un Windows 8.1 - KB4103725;

- par "desmitiem" montāžu 1803 - KB4103721;

- Windows 10 montāžai 1609 - KB4103723;

- par "desmitiem" montāžu 1703 - KB4103731;

- par W10 Build 1709 - KB4103727.

Norādītais saraksts norāda 2018. gada maijā publicēto atjauninājumu skaitu, pašlaik ir jāinstalē vairāk svaigu uzkrājumu paku (tos sauc arī par kumulatīviem) atjauninājumiem. Šo operāciju var veikt vairākos veidos. Piemēram, atsaucoties uz Windows atjaunināšanas pakalpojumu, pamatojoties uz izstrādātāja serveriem vai izmantojot vietējo WSUS serveri. Visbeidzot, jūs varat manuāli lejupielādēt nepieciešamos drošības modeļus, izmantojot Microsoft atjaunināšanas katalogu (tas ir Vindodes atjaunināšanas katalogs).

Jo īpaši, lai meklētu datora atjauninājumus, uz kuriem ir instalēts “ducis” montāža 1803, 2020. gada maijā meklēšanas vaicājumam jābūt šādam skatam: Windows 10 1803 5/*/2020.

Veidi, kā atrisināt problēmu

No šīs situācijas ir divi veidi. Tā kā ir viegli uzminēt, viens no tiem ir drošības atjauninājumu noņemšana klienta datorā, kas instalēts pēc 2018. gada marta. Protams, šāds solis tiek uzskatīts par ļoti riskantu un stingri nav ieteicams, jo problēmas risinājumiem ir arī citi risinājumi. Bet viņš ir visvieglāk izpildāms, un to var izmantot ar vienreizēju mēģinājumu piekļūt tālvadības mašīnai.

Tagad apsvērsim alternatīvas "pareizas" iespējas kļūdas labošanai, kas rodas, pārbaudot CredSSP autentiskumu.

Viens no tiem ir atspējot (vienreiz lietojamu) procedūru CredSSP versijas pārbaudei attālajā datorā, mēģinot izveidot savienojumu ar RDP. Šajā gadījumā jūs joprojām esat aizsargāts, plāksteri joprojām ir izveidoti, pastāv risks tikai saziņas sesijas laikā.

Darbību algoritms:

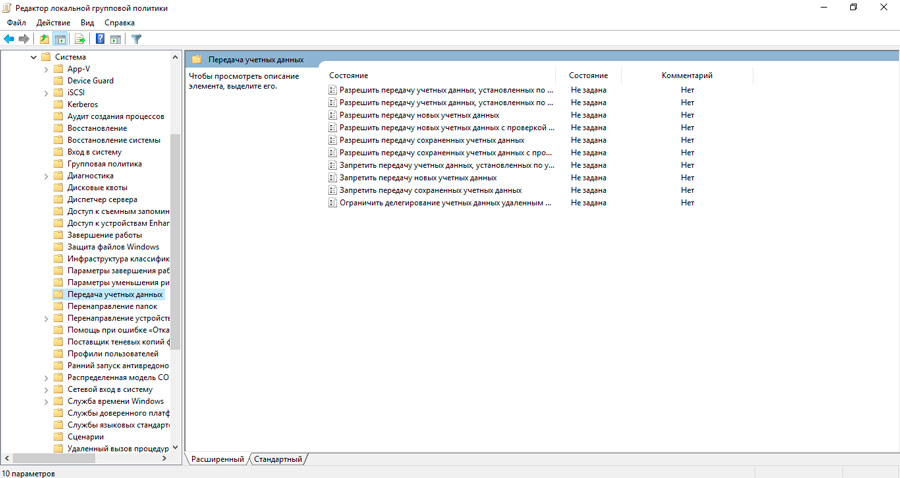

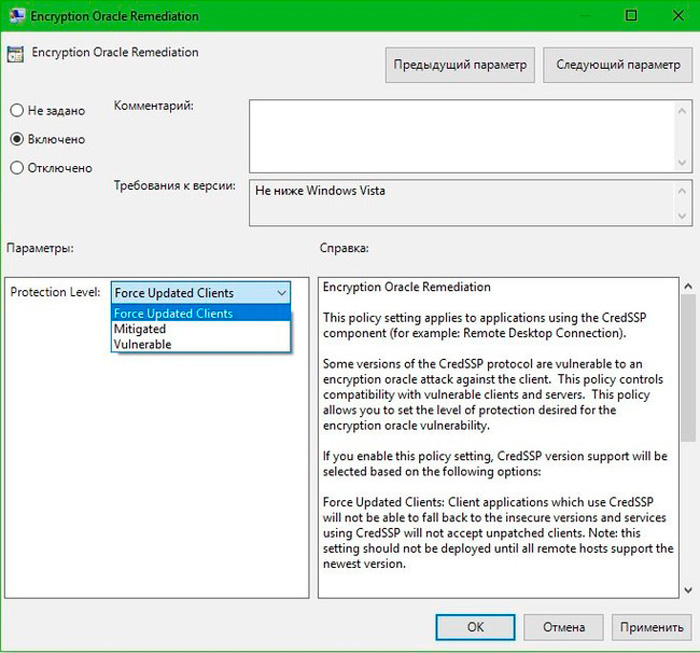

- Mēs palaižam GPEDIT konsolē "Perform".MSC (būvēts vietējā GPO redaktors);

- Mēs dodamies uz cilni Datorā konfigurācija, atlasām vienumu Administratīvās veidnes, pēc tam dodieties uz cilni Sistēma, pēc tam - uz akreditācijas datiem. Rasificētajā logā pilns ceļš izskatīsies šādi: cilne “Datoru konfigurācija”/cilne “Administratīvās veidnes”/izvēlnes sistēmas izvēlnes klases

- Politiķa sarakstā mēs meklējam šifrēšanas Oracle atļauju līniju, noklikšķiniet uz tā un ieslēdziet politiķa atlasītāju iespējotā/“iekļaujošā” pozīcijā, izvēloties neaizsargāto līniju (atstājiet neaizsargātību), kas parādās);

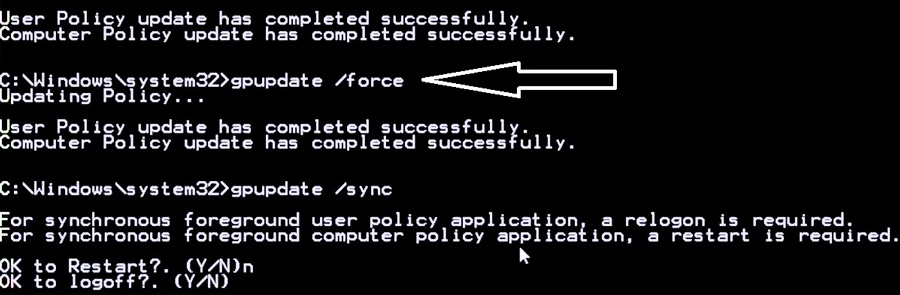

- Mēs palaižam caur konsoli, lai "izpildītu" komandu GPUPDATE /FORCE (piespiedu kārtā atjaunināt politiķi), pabeidzot vietējās grupas politikas rediģēšanas paziņojumu atvienošanas procedūru;

- Mēģiniet izveidot savienojumu ar attālo mašīnu.

Izslēdzot šifrēšanasORACLEMENEMEDION politiku.

Uzmanība. Atgādiniet, ka šī metode, kā novērst CredSSP šifrēšanas kļūdas Windows, nav ieteicama pastāvīgai lietošanai. Labāk ir informēt administratoru par attālo mašīnu par šifrēšanas protokolu neatbilstības problēmu, lai instalētu atbilstošos atjauninājumus.Apsveriet, kā darbojas EOR politika. Tam ir trīs aizsardzības līmeņi pret CredSSP protokola ievainojamību, ja nav plāksteru:

- Spēks Atjauninātie klanti - Pamata aizsardzības līmenis, pilnīgs aizliegums izveidot savienojumu no attālās mašīnas klienta datoru savienošanai bez instalētiem atjauninājumiem. Parasti šī politika tiek aktivizēta pēc pilnīgas atjaunināšanas visā tīkla infrastruktūrā, tas ir, pēc svaigu atjauninājumu instalēšanas visās tīkla stacijās, kas saistītas ar tīklu, ieskaitot serverus, uz kuriem tiek veikts attālais savienojums.

- Mietināts - šis aizsardzības līmenis bloķē visus mēģinājumus izveidot savienojumu ar serveriem, uz kuriem CredSSP protokols nav pareizs. Tajā pašā laikā visi pārējie CREDSSP pakalpojumi netiek ietekmēti.

- Aizsargāts - minimālais līmenis ir sašūts, kas noņem attālinātas piekļuves aizliegumu RDP mašīnai, ja ir neaizsargāta CREDSSSP versija.

Ņemiet vērā, ka dažās klientu automašīnās (piemēram, vietējā politiķa vietējā politiķa mājas versija) nav iekļauta. Šajā gadījumā izmaiņas, kas ļauj jums iesaistīties attālās mašīnās bez ilgstošiem atjauninājumiem servera pusē, tiek veiktas manuāli, rediģējot reģistru.

Lai to izdarītu, ieviesiet līniju konsolei līniju:

REG Pievienot HKML \ Software \ Microsoft \ Windows \ CurrentVersion \ Polities \ System \ CredSSP \ parametri /V Atļaut REPTIPRYPEORACLE /T REG_DWORD /D 2

Šo procedūru var piemērot visām darba stacijām, izmantojot domēna GPO (konsoles palaišana - GPMC.MSC), vai arī jūs varat izmantot PowerShell skriptu (lai iegūtu šo domēnam piederošo darbstaciju sarakstu, varat izmantot komandu getddomputer, kas ir daļa no RSAT-op-Powershell) šāds saturs:

Importa modulis Actinedirectory

$ PSS = (get -ddomputer -filter *).Dnshostname

Foreach ($ dators $ personālajā datorā)

Izsaukt -Command -computerName $ Computer -ScriptBlock

Reg Add HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Polities \ System \ CredSSP \ parametri /V Atļaut Replantoracle /T Reg_dword /D 2

Bet, lai izvairītos no nevajadzīga riska, tas ir nepieciešams tūlīt pēc savienojuma ar attālo mašīnu, ja ir atbilstošas tiesības iestatīt pašreizējos atjauninājumus, izmantojot Windows atjaunināšanas pakalpojumu (tas jāieslēdz). Šo darbību var veikt manuāli, lejupielādējot svaigus kumulatīvos atjauninājumus un veicot to instalēšanu saskaņā ar iepriekš norādīto algoritmu.

Ja vēlaties labot CREDSSP šifrēšanas kļūdu XP/Server 2003 Windows, kas pašlaik netiek atbalstīti, bet noteiktu apstākļu dēļ, visām šīm mašīnām ir jāpiespiež iestrādātais 2009. gada iestādes punkts.

SVARĪGS. Pēc veiksmīga mēģinājuma sazināties ar serveri, instalējot uz tā kumulatīvos ielāpus un pārstartējot serveri, noteikti izpildiet apgrieztās pārvērtības klienta politikā, iestatot vērtību ForceUpdatedClents politikā noklusējumā 2 uz avotu 0. Tādējādi jūs atkal pasargāsit savu datoru no URDP savienojuma raksturīgajām ievainojamībām, padarot CREDSSP šifrēšanas korekciju.Mēs nepieminējām citu kļūdainas ziņojuma "šifrēšanas orākulu labojumu" scenāriju - kad viss ir kārtībā ar attālo serveri, un klienta dators izrādās nesaderīgs. Tas radīsies, ja politika tiks aktivizēta attālajā mašīnā, kas bloķē mēģinājumus izveidot savienojumu ar iekļautiem klienta personālajiem datoriem.

Šajā gadījumā nav nepieciešams izdzēst klienta drošības atjauninājumus. Ja jums ir neveiksmīgs mēģinājums sazināties ar serveri, jums jāpārbauda, kad pēdējo reizi klientu mašīnā tika instalēta kumulatīvo drošības atjauninājumu instalēšana. Jūs varat veikt čeku, izmantojot pswindowsupdate moduli, kā arī aizpildot komandu konsolē:

Gwmi win32_quickfixengineering | kārtot instalēto -desk

Ja datums ir diezgan vecs (pēc izvēles līdz 2018. gada martam), instalējiet jaunāko kumulatīvo atjauninājumu savai Windows versijai.

- « Veidi, kā izslēgt automātisku ielādēšanu operētājsistēmā Windows

- Ko darīt, ja Windows 10 karājas moduļa instalēšanas darbinieka procesa dēļ »