Wannacry epidēmijas atbildes uz biežiem jautājumiem un lietotāja maldu atcelšana

- 5045

- 1359

- Charles Emard

Apmierināts

- Vai "velns" ir patiešām briesmīgs

- Kā wannacry izplatās

- Kuru apdraud Wannacry uzbrukums un kā pasargāt sevi no tā

- Kā darbojas vīruss, kas ir šifrēts

- Ko darīt, ja WannaCry jau ir inficējis datoru

- Kā dzīvot šo dzīvi tālāk

Un par to, ka fragmentārā informācija nesniedz pilnīgu izpratni par situāciju, rada spekulācijas un atstāj sev vairāk jautājumu nekā atbilžu. Lai izdomātu, kas patiesībā notiek, kam un ko tas apdraud, kā aizsargāt pret infekciju un kā atšifrēt WannaCry sabojātos failus, kas veltīti šodienas rakstam.

Vai "velns" ir patiešām briesmīgs

Es nesaprotu, kāda veida satraukums apkārt Vannakcija? Vīrusu ir daudz, jauni parādās pastāvīgi. Un šis ir īpašs?

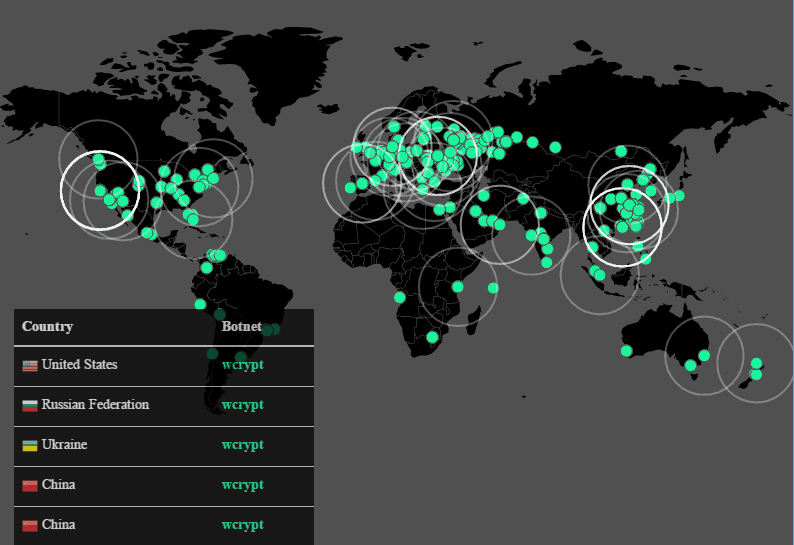

Wannacry (citi vārdi wanacrypt0r, wana decrypt0r 2.0, wannacrypt, wncry, wcry) - ne gluži parastā kiber nulle. Viņa skumjās slavas iemesls ir gigantisks radītais kaitējums. Pēc Europol teiktā, viņš pārkāpa vairāk nekā 200 000 datoru darbu, kas vada logus 150 pasaules valstīs, un to īpašnieku zaudējumus cieta vairāk nekā 1 000 000 000 USD. Un tas ir tikai pirmajās 4 izplatīšanas dienās. Lielākā daļa upuru - Krievijā un Ukrainā.

Es zinu, ka vīrusi iekļūst datorā, izmantojot pieaugušo vietnes. Es neapmeklēju šādus resursus, tāpēc man nekas neapdraud.

Vīruss? Man ir arī problēma. Kad vīrusi sākas manā datorā, es palaižu lietderību *** un pēc pusstundas viss ir kārtībā. Un, ja tas nepalīdz, es pārinstalēju logus.

Vīrusa vīruss - nesaskaņas. WannaCry - Trojan Monitor, tīkla tārps, kas spēj izplatīties caur vietējiem tīkliem un internetu no viena datora uz otru bez cilvēka līdzdalības.

Ļaunprātīgākās programmas, ieskaitot šifrēšanu, sāk darboties tikai pēc tam, kad lietotājs “norij ēsmu”, tas ir, noklikšķina uz saites, atveriet failu utt. Pūtīt. Izšķirt Lai inficētos ar wannacry, vispār neko nav jādara!

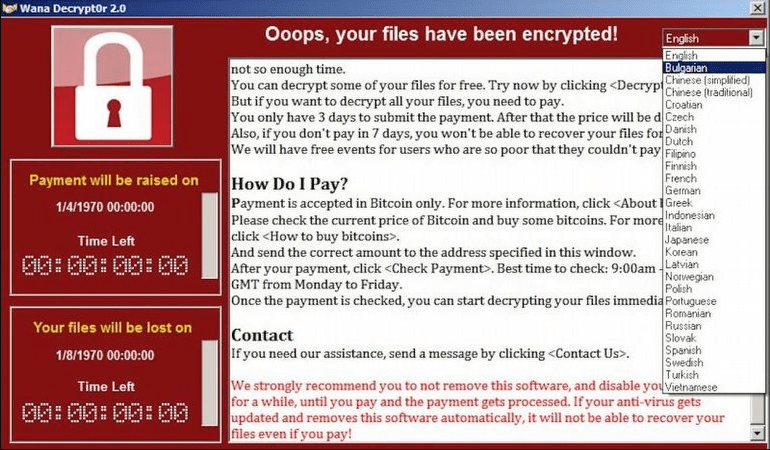

Vienreiz datorā ar Windows, ļaunprātīga programmatūra īsā laikā šifrē lielāko daļu lietotāju failu, pēc tam tā parāda ziņojumu, kurā pieprasīts izpirkums USD 300–600, kas 3 dienu laikā jāpārskaita uz norādīto maku. Kavēšanās gadījumā viņš draud atšifrēt failus, kas nav iespējams pēc 7 dienām.

Tajā pašā laikā kaitīgie meklē nepilnības citu datoru iekļūšanai, un, ja tas to atrod, inficē visu vietējo tīklu. Tas nozīmē, ka arī kaimiņu mašīnās saglabāto failu rezerves kopijas kļūst nelietojamas.

Vīrusa noņemšana no datora neizraisa failu atšifrēšanu! Pārinstalēt operētājsistēmu - arī. Gluži pretēji, ja ar šīfera infekciju abas šīs darbības var atņemt jums iespēju atjaunot failus, pat ja ir derīga atslēga.

Tātad jā, "velns" ir diezgan briesmīgs.

Kā wannacry izplatās

Jūs visi melojat. Vīruss var iekļūt manā datorā tikai tad, ja es pats to lejupielādēju. Un es esmu modrs.

Daudzas kaitīgas programmas spēj inficēt komponentus (un mobilās ierīces, starp citu), izmantojot neaizsargātības, - kļūdas operētājsistēmas komponentu un programmu kodā, kas atver kibernaturerus, ir iespēja izmantot attālo mašīnu saviem mērķiem. Īpaši WannaCry izplatās ar 0 dienu neaizsargātību SMB protokolā (nulles dienu ievainojamības sauc par kļūdām, kuras to darbības laikā nav labotas ar ļaunprātīgu/spiegu).

Tas ir, lai inficētu datoru ar šķeldēja žetonu, pietiek ar diviem nosacījumiem:

- Savienojums ar tīklu, kurā ir citas inficētās automašīnas (internets).

- Klātbūtne iepriekšminētās nepilnības sistēmā.

No kurienes šī infekcija radās? Tie ir krievu hakeru triki?

Saskaņā ar dažiem ziņojumiem (es neatbildu uz uzticamību), SMB tīkla protokola nepilnība, kas kalpo likumīgai attālai piekļuvei failiem un printeriem Windows, bija pirmais, kurš atklāja ASV Nacionālās drošības aģentūru. Tā vietā, lai ziņotu par viņu Microsoft, lai viņi labotu tur kļūdu, viņi nolēma to izmantot paši un izstrādāt ekspluatāciju (programmu, kas izmanto ievainojamību).

Pēc tam hakeriem nozaga šo sprādzienu (EternalBlue kodola nosaukums), kas kādu laiku kalpoja, lai iekļūtu datoros bez īpašnieku zināšanām, un tas bija pamats izspiešanas WannaCry izveidošanai. Tas ir, pateicoties ASV štata būvniecības pilnīgi likumīgajām un ētiskajām darbībām, vīrusa krāsotāji uzzināja par neaizsargātību.

Šifrēšanas autoritāte noteikti nav noteikta.

Es atspējoju atjauninājumu instalēšanu Logi. Nafig ir nepieciešama, kad viss darbojas bez viņiem.

Iemesls tik ātri un lielā epidēmijas izplatībā ir “plākstera” neesamība tajā laikā - Windows atjaunināšana, kas var aizvērt Wanna Cry Loofole. Jo, lai to attīstītu, vajadzēja laiku.

Šodien šāds plāksteris pastāv. Lietotāji, kuri atjaunina sistēmu, to automātiski saņēma pirmajās stundās pēc izlaišanas. Un tie, kas uzskata, ka atjauninājumi nav nepieciešami.

Kuru apdraud Wannacry uzbrukums un kā pasargāt sevi no tā

Cik es zinu, vairāk nekā 90% inficēto datoru Wannacry, strādāja kontrolē Windows 7. Man ir "desmiti", kas nozīmē, ka nekas mani neapdraud.

WannaCry infekcijas briesmas ir pakļautas visām operētājsistēmām, kas izmanto SMB V1 tīkla protokolu. Šis:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.Viens

- Windows RT 8.Viens

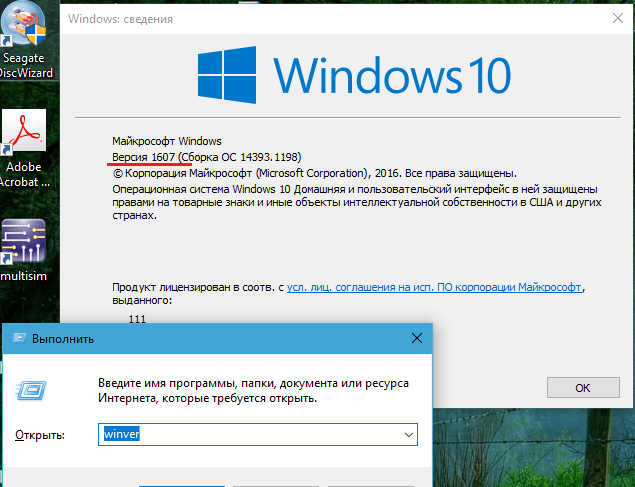

- Windows 10 V 1511

- Windows 10 V 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

Mūsdienās tīkla aizliegumu riskē ar sistēmu lietotājiem, kurās tas nav instalēts Kritiskā drošības atjaunināšana MS17-010 (Pieejams bez maksas lejupielāde no Technet.Microsoft.Com, kurai ir parādīta saite). Var lejupielādēt plāksterus Windows XP, Windows Server 2003, Windows 8 un citiem neatbalstītiem OSS No šīs lapas atbalsta.Microsoft.Kombinācija. Tas arī apraksta saglabāšanas atjauninājuma klātbūtnes pārbaudes metodes.

Ja nezināt OS versiju datorā, noklikšķiniet uz Win+R atslēgas kombinācijas un izpildiet Winver.

Lai stiprinātu aizsardzību, kā arī tad, ja tagad nav iespējams atjaunināt sistēmu, Microsoft sniedz norādījumus par SMB 1. versijas pagaidu izslēgšanu. Viņi ir Šeit Un Šeit. Turklāt, bet ne vienmēr jūs varat aizvērt caur ugunsmūra 445 TCP portu, kas kalpo SMB.

Man ir labākais pretvīrusu pasaulē ***, es varu darīt jebko ar viņu un es neko nebaidos.

WannaCry izplatīšana var notikt ne tikai no iepriekšminētajiem pašsaprotamiem veidiem, bet arī parastajos veidos -izmantojot sociālos tīklus, e -pastu, inficētus un pikšķerēšanas tīmekļa resursus utt. D. Un ir šādi gadījumi. Ja jūs manuāli lejupielādējat un vadāt ļaunprātīgo programmu, tad ne pretvīrusu, ne ielāpus, kas aptver ievainojamības, tie ietaupīs no infekcijas.

Kā darbojas vīruss, kas ir šifrēts

Jā, ļaujiet viņam šifrēt to, kas vēlas. Man ir programmētāja draugs, viņš man visu atšifrēs. Ārkārtējos gadījumos mēs atradīsim galveno metodi.

Nu, šifrējiet pāris failus un ko? Tas mani neapturēs strādāt pie datora.

Diemžēl tas neatšifrēs, jo nebūs veidu, kā uzlauzt RSA-2048 šifrēšanu, kas izmanto Wanna Cry un neparādās pārskatāmā nākotnē. Un viņš ne šifrēs pāris failus, bet gandrīz visus.

Es nesniegšu sīku aprakstu par ieinteresēto ļaundarības darbu, kas var iepazīties ar tās analīzi, piemēram, Microsoft Matt Suiche ekspertu emuārā. Es atzīmēšu tikai visnozīmīgākos punktus.

Faili ar paplašinājumiem tiek pakļauti šifrēšanai: .dokuments, .Dokuments, .XLS, .Xlsx, .Ppt, .Pptx, .PST, .Ostā, .MSG, .EML, .VSD, .VSDX, .Txt, .CSV, .Rtf, .123, .WKS, .WK1, .PDF, .DWG, .OneToc2, .Snt, .JPEG, .JPG, .Doka, .DECM, .Punkts, .dotm, .dotx, .XLSM, .XLSB, .XLW, .Xlt, .XLM, .XLC, .Xltx, .XLTM, .PPTM, .Katls, .PPS, .PPSM, .PPSX, .PPAM, .Pūtis, .Katliņš, .EDB, .HWP, .602, .Sxi, .Stipe, .SLDX, .Sīpola, .Sīpola, .VDI, .VMDK, .VMX, .GPG, .Aes, .Loks, .Paq, .Bz2, .Tbk, .Bakalaurs, .Darva, .TGZ, .GZ, .7z, .Rets, .Rāvējslēdzējs, .Dublēšana, .Iso, .VCD, .BMP, .PNG, .Gif, .Neapstrādāts, .CGM, .Tifs, .Tifs, .Nedeva, .PSD, .Ai, .SVG, .Djvu, .M4U, .M3U, .Vidū, .WMA, .FLV, .3G2, .MKV, .3gp, .MP4, .kustība, .Avi, .Asfs, .MPEG, .vob, .MPG, .WMV, .Pleca, .Swf, .Viļņoties, .MP3, .Kaut kas, .Klase, .skarot, .Java, .Rb, .Apseķe, .Php, .JSP, .Brid, .Šifrēt, .īgnums, .Iemērkt, .Plācenīte, .Vb, .VBS, .PS1, .Nūja, .Cmd, .JS, .asm, .h, .Pass, .CPP, .C, .CS, .Suo, .SLN, .LDF, .MDF, .Ibd, .Myi, .Myd, .Frm, .ODB, .Dbf, .Db, .MDB, .Accdb, .SQL, .Scletedb, .Sqlite3, .Asc, .Lay6, .Nolikt, .Mml, .SXM, .OTG, .ODG, .Uop, .Stdot, .SXD, .OTP, .Odp, .WB2, .Sloks, .Atšķetināt, .STC, .SXC, .Ots, .ODS, .3DM, .Maksimums, .3DS, .uot, .Stw, .SXW, .OTS, .Odt, .Pems, .P12, .KSA, .Būda, .Atslēga, .Pfx, .Derēt.

Kā redzat, šeit ir dokumenti, fotoattēli, kā arī video-Audio, arhīvi, kā arī pasts un faili, kas izveidoti dažādās programmās ... Zlovred mēģina sasniegt katru sistēmas katalogu.

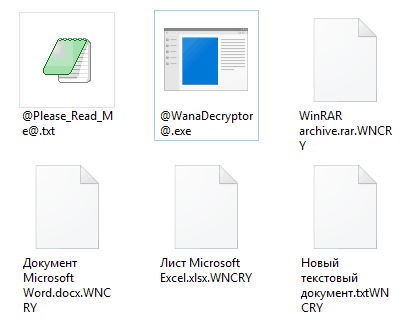

Šifrēti objekti saņem dubultu paplašināšanu Ar wncry, Piemēram, "Document1.dokuments.Wncry ".

Pēc šifrēšanas vīruss kopē izpildāmo failu katrā mapē @[email protected] - Domājams, ka atšifrēšanai pēc izpirkuma maksas, kā arī teksta dokumentu @[email protected] Ar lietotāja ziņojumu.

Tālāk viņš mēģina iznīcināt ēnu kopijas un Windows atkopšanas punktus. Ja UAC darbojas sistēmā, lietotājam ir jāapstiprina šī darbība. Ja jūs noraidīsit pieprasījumu, būs iespēja atjaunot datus no kopijām.

WannaCry pārsūta šifrēšanas atslēgas komandieriem, kas atrodas Tor tīklā, un pēc tam tos noņem no datora. Lai meklētu citas neaizsargātas mašīnas, viņš skenē vietējo tīklu un patvaļīgus IP diapazonus internetā un, atrodot, iekļūst visu, kas var nokļūt.

Mūsdienās analītiķi zina vairākas WannaCry modifikācijas ar dažādiem izplatīšanas mehānismiem, un tuvākajā nākotnē ir jāgaida jauni.

Ko darīt, ja WannaCry jau ir inficējis datoru

Es redzu, kā faili maina pagarinājumus. Kas notiek? Kā to apturēt?

Šifrēšana ir ne tikai process, kaut arī ne pārāk ilgi. Ja jums izdevās to pamanīt, pirms ekrānā parādās izspiešanas ziņojums, varat saglabāt failu daļu, nekavējoties izslēdzot datora jaudu. Nevis sistēmas pabeigšana, bet izvelkot dakšiņu no kontaktligzdas!

Ielādējot logus normālā stāvoklī, šifrēšana turpināsies, tāpēc ir svarīgi to novērst. Nākamajai datora palaišanai jānotiek vai nu drošā režīmā, kurā vīrusi nav aktīvi, vai no cita sāknēšanas nesēja.

Turklāt jūsu uzdevums ir tikai gadījumā, ja kopē izdzīvojušos failus noņemamā diskā vai zibatmiņā. Pēc tam jūs varat doties uz bastarda iznīcināšanu.

Mani faili ir šifrēti! Vīruss viņiem prasa izpirkumu! Ko darīt, kā atšifrēt?

Failu atšifrēšana pēc wannacry ir iespējama tikai tad, ja ir slepena atslēga, kuru uzbrucēji sola nodrošināt, tiklīdz upuris viņiem nodod izpirkuma maksu. Tomēr šādi solījumi gandrīz nekad nekad nav piepildīti: kāpēc ir ļaunprātīgi uztraukties, ja viņi jau ir saņēmuši, ka vēlas?

Dažos gadījumos jūs varat atrisināt problēmu bez izpirkuma maksas. Līdz šim ir izstrādāti 2 wannacry dekodētāji: Vanneiks (autors Adrien Guinet) un Wanakiwi (Autors Benjamins Delpijs). Pirmais darbojas tikai Windows XP, un otrais, kas izveidots, pamatojoties uz pirmo, ir Windows XP, Vista un 7 X86, kā arī ziemeļu sistēmās 2003, 2008 un 2008R2 X86.

Abu dekodētāju darba algoritms ir balstīts uz slepenu atslēgu meklēšanu šifrēšanas procesa atmiņā. Tas nozīmē, ka tikai tiem, kuriem nebija laika restartēt datoru, ir iespēja atšifrēt. Un, ja pēc šifrēšanas ir pagājis pārāk daudz laika (atmiņu nepārrakstīja cits process).

Tātad, ja jūs esat Windows XP-7 X86 lietotājs, pirmais, kas jums jādara pēc izpirkuma maksas ziņojuma, ir izslēgt datoru no vietējā tīkla un interneta un sākt Wanakiwi dekodētāju, kas lejupielādēts citā ierīcē. Pirms atslēgas iegūšanas neveiciet citas darbības datorā!

Jūs varat iepazīties ar dekodētāja Wanakiwi darba aprakstu citā Matt Suiche emuārā.

Pēc failu atšifrēšanas sāciet pretvīrusu, lai noņemtu ļaunumu, un iestatiet plāksteri, kas aizver tā izplatīšanas veidus.

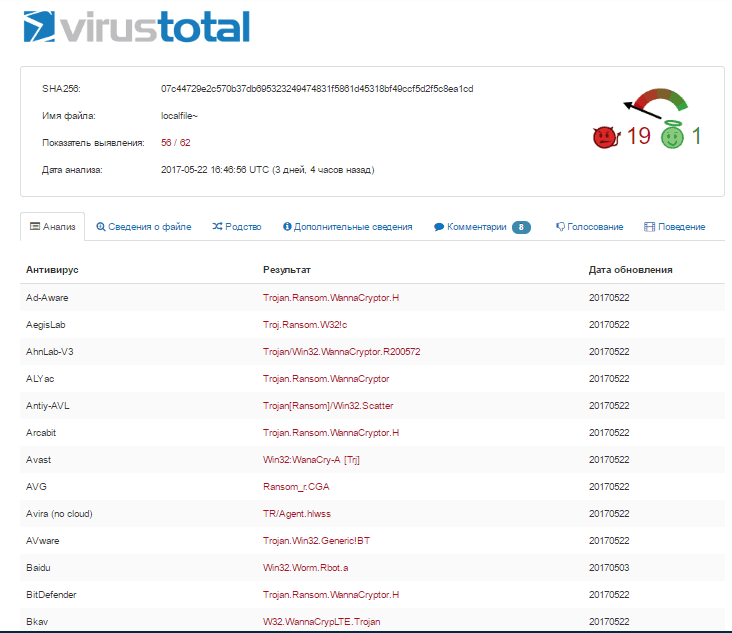

Mūsdienās WannaCry atzīst gandrīz visas pretvīrusu programmas, izņemot tās, kuras nav atjauninātas, tāpēc gandrīz jebkura.

Kā dzīvot šo dzīvi tālāk

Trojas epidēmija atkārtoti ar pašgājieniem, kas ir pārsteigti, atrada pasauli. Visu veidu drošības pakalpojumiem tas izrādījās tikpat negaidīts kā ziemas sākums 1. decembrī par komunālajiem pakalpojumiem. Iemesls ir neuzmanība un varbūt. Sekas - neatgriezeniski datu zudumi un zaudējumi. Un ļaunprātīga veidotājiem - stimulam turpināt to pašu garu.Pēc analītiķu domām, Wanacry izplatītājiem atnesa ļoti labas dividendes, kas nozīmē, ka šādi uzbrukumi tiks atkārtoti. Un tie, kas tagad ir nēsāti, ne vienmēr pārņems. Protams, ja jūs par to iepriekš neuztraucaties.

Tātad, lai jums nekad nebūtu jāraud par šifrētiem failiem:

- Neiznīciniet instalēt operētājsistēmas un lietojumprogrammu atjauninājumus. Tas pasargās jūs no 99% no draudiem, kas izplatās, izmantojot neslēptās ievainojamības.

- Saglabājiet kontu kontroli - UAC.

- Izveidojiet svarīgu failu rezerves kopijas un saglabājiet tos citā fiziskā vidē vai vēlams vairākos. Ir optimāli izmantot izplatītās datu glabāšanas datu bāzes korporatīvajos tīklos, mājas lietotāji var izmantot bezmaksas mākoņa pakalpojumus, piemēram, Yandex Disk, Google Disk, OneDrive, Megasynk utt. D. Neuzturiet šīs lietojumprogrammas palaistas, kad tās nelietojat.

- Izvēlieties uzticamas operētājsistēmas. Windows XP nav.

- Instalējiet interneta drošības klases sarežģīto pretvīrusu un papildu aizsardzību pret izspiešanas speciālistiem, piemēram, Kaspersky Endpoint Security. Vai citu izstrādātāju analogi.

- Palieliniet lasītprasmi, kas neitralizē Trojas pāreju. Piemēram, pretvīrusu pārdevējs DR.Web ir sagatavojis apmācības kursus dažādu sistēmu lietotājiem un administratoriem. Daudz noderīga un, kas ir svarīgi, uzticama informācija ir ietverta citu A/V izstrādātāju emuāros.

Un pats galvenais: pat ja esat ievainots, nepārskaitiet naudu uzbrucējiem dekodēšanai. Iespējams, ka jūs tiksiet maldināts, ir 99%. Turklāt, ja neviens nemaksā, izspiešanas bizness kļūs bezjēdzīgs. Pretējā gadījumā šādas infekcijas izplatība tikai pieaugs.

- « VK bloķēšana Ukrainā Kā atjaunot piekļuvi un aizsargāt savas tiesības uz informāciju

- Lielāks ātrums, vairāk vietas, kā nomainīt cieto disku klēpjdatorā »