Bez iespējas ietaupīt to, kas ir maiņas vīruss un kā ar to rīkoties

- 4766

- 150

- Alejandro Moen

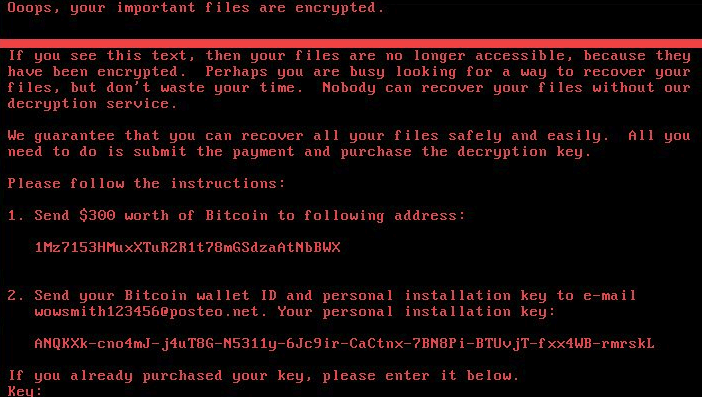

"Atvainojiet, bet ... jūsu faili ir šifrēti. Lai saņemtu atslēgu atšifrēšanai, steidzami nododiet kājniekus no naudas summas uz maku ... Pretējā gadījumā jūsu dati tiks iznīcināti neatgriezeniski. Jums ir 3 stundas, laiks ir pagājis ". Un tas nav joks. Šifera vīruss - vairāk nekā reāli draudi.

Šodien mēs runāsim, ka ļaunprātīgas ceremonijas programmas, kas ir izplatījušās pēdējos gados, ir, ko darīt infekcijas gadījumā, kā izārstēt datoru un vai tas vispār ir iespējams, kā.

Apmierināts

- Mēs visu šifrējam!

- Veidi, kā izplatīt maiņu vīrusus

- Kā šifrētājs uzvedas inficētā datorā

- Kā izārstēt datoru no šifrēšanas

- Pareiza šifrēšanas sākuma procedūra

- Ko darīt, ja faili jau ir šifrēti

- Ja faili neatdzēsa

- Kā aizsargāt pret ļaunprātīgu ļaunprātīgu

Mēs visu šifrējam!

Šifera vīruss (kodētājs, kriptors) ir īpaša dažādība ļaunprātīgu programmatūru, kuru pārvadātāji, kuru aktivitātes ir šifrēt lietotāja failus un sekojošas prasības, lai izpirktu dekodēšanas rīku. Izlieguma summas sākas kaut kur no 200 USD un sasniedz desmitiem un simtiem tūkstošu zaļo papīra gabalu.

Pirms dažiem gadiem tika pakļauti tikai datori, kas balstīti uz logiem, tika pakļauti šīs klases uzbrukumiem. Šodien viņu diapazons ir paplašinājies līdz šķietami labi aizsargātiem Linux, Mac un Android. Turklāt pastāvīgi aug sugu daudzveidība - jauni produkti parādās viens pēc otra, kuriem ir kaut kas, lai pārsteigtu pasauli. Tātad, skaļā wannacry pandēmija radās, pateicoties klasiskā Trojas-Sipper un tīkla tārpa "šķērsošanai" (ļaunprātīga programma, kas tiek izplatīta caur tīkliem bez lietotāju aktīvas līdzdalības).

Pēc wannacry parādījās ne mazāk izsmalcināta Petja un slikts trusis. Un, tā kā “šifrēšanas bizness” ienes labus ienākumus īpašniekiem, jūs varat būt pārliecināti, ka tie nav pēdējie.

Arvien vairāk un vairāk šifrēšanas, it īpaši tie, kuri pēdējos 3–5 gados ir redzējuši gaismu, izmanto pastāvīgus kriptogrāfijas algoritmus, kas nevar uzlauzt ne atslēgu izpildi, ne citus esošos līdzekļus. Vienīgais veids, kā atjaunot datus, ir izmantot sākotnējo atslēgu, ko uzbrucēji piedāvā iegādāties. Tomēr pat nepieciešamās summas nodošana negarantē atslēgas saņemšanu. Noziedznieki nesteidzas atklāt savus noslēpumus un zaudēt potenciālo peļņu. Un kāda jēga izpildīt viņu solījumus, ja viņiem jau ir nauda?

Veidi, kā izplatīt maiņu vīrusus

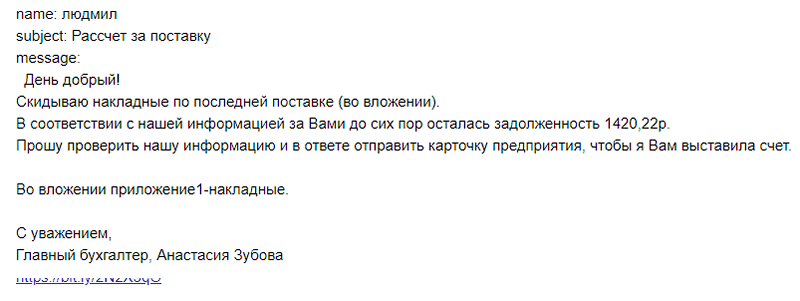

Galvenais privāto lietotāju un organizāciju darbības traucējums ir e -pasts, precīzāk, faili un saites, kas pievienotas burtiem.

Šādas vēstules piemērs, kas paredzēts "korporatīvajiem klientiem":

Noklikšķiniet uz saites vai sākt Trojas failu uzaicina vēstules saturu. Uzbrucēji bieži izmanto šādus stāstus:

- "Steidzami atmaksāt aizdevuma parādu".

- "Prasības paziņojums tika iesniegts tiesā".

- "Maksājiet naudas sodu/iemaksu/nodokli".

- "Demokulārs komunālo pakalpojumu samaksa".

- "Ak, tas esi tu fotoattēlā?"

- "Lena lūdza to steidzami nodot jums" un t. D.

Piekrītu, tikai zinošs lietotājs reaģēs uz šādu vēstuli ar piesardzību. Lielākā daļa, bez vilcināšanās, atvērs ieguldījumu un uzsāks kaitīgu programmu ar savām rokām. Starp citu, neskatoties uz pretvīrusa saucieniem.

Arī šifrēšanas izplatībai aktīvi tiek izmantota:

- Sociālie tīkli (biļetens no paziņām un svešiniekiem).

- Kaitīgi un inficēti tīmekļa resursi.

- Reklāmkarogu reklāma.

- Nosūtot vēstnešus no hakeru kontiem.

- Vietņu-izstrādājumu detektori un keigēnu un plaisu izplatītāji.

- Vietnes pieaugušajiem.

- Pielikuma un satura veikali.

Šifratoru vadītāji vīrusi bieži ir citas kaitīgas programmas, jo īpaši reklāmas demonstranti un Trojas-bacdors. Pēdējais, izmantojot sistēmas un programmatūras ievainojamības, palīdz noziedzniekam iegūt attālinātu piekļuvi inficētajai ierīcei. Kodeksa palaišana šādos gadījumos ne vienmēr sakrīt ar laiku ar potenciāli bīstamām lietotāja darbībām. Kamēr backdor paliek sistēmā, uzbrucējs var jebkurā laikā iekļūt ierīcē un sākt šifrēšanu.

Lai inficētu organizāciju datorus (galu galā, viņi var izspiest vairāk nekā mājas lietotāji) tiek izstrādāti ar īpaši izsmalcinātām metodēm. Piemēram, Petya Trojan iekļāva ierīces, izmantojot Medoc nodokļu konta atjaunināšanas moduli.

Kripsi ar tīkla tārpu funkcijām, kā jau minēts, tiek izplatīti caur tīkliem, ieskaitot internetu, izmantojot protokolu ievainojamību. Un jūs varat inficēties ar viņiem, neko nedarot. Visbīstamākie reto reto Windows OS lietotāji ir visbīstamākie, jo atjauninājumus aizver labi zināmas nepilnības.

Daži ļauni, piemēram, wannacry, izmanto 0 dienu (nulles dienas) ievainojamības, tas ir, tie, kurus sistēmu izstrādātāji vēl nezina. Diemžēl šādā veidā nav iespējams pilnībā izturēt infekciju, tomēr varbūtība, ka tieši jūs esat starp upuriem, pat nesasniedz 1%. Kāpēc? Jā, jo ļaunprātīga programmatūra uzreiz nevar inficēt visas neaizsargātās mašīnas. Un, lai gan tas izklāsta jaunus upurus, sistēmu izstrādātājiem izdodas atbrīvot saglabāšanas atjauninājumu.

Kā šifrētājs uzvedas inficētā datorā

Šifrēšanas process, kā likums, sākas nepamanīts, un, kad tā zīmes kļūst acīmredzamas, lai saglabātu datus vēlu: līdz tam laikam kaitīgums šifrēja visu, ko viņš bija sasniedzis. Dažreiz lietotājs var pamanīt, kā paplašinājums ir mainījies dažos atvērto mapju failos.

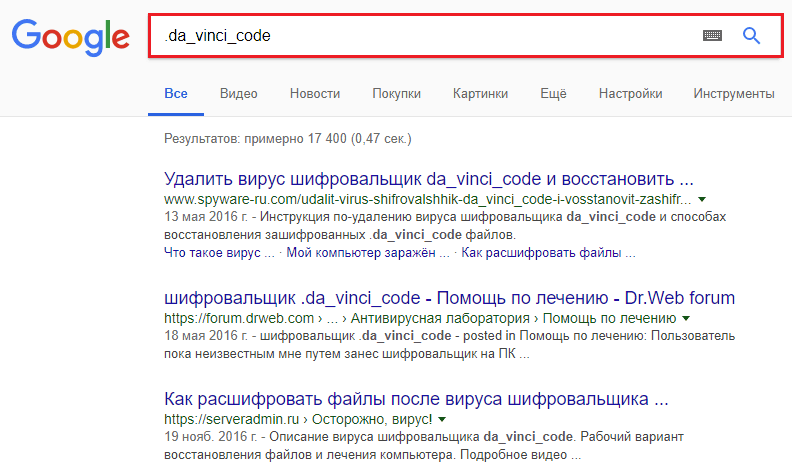

Jauna un dažreiz otrā paplašinājuma failu bezcēluma izskats, pēc kura tie pārstāj atvērt, absolūti norāda uz šifrēšanas uzbrukuma sekām. Starp citu, par paplašināšanu, ko saņem bojātie objekti, parasti ir iespējams identificēt ļaunumu.

Piemērs tam, kas var būt šifrētu failu paplašinājumi:. Xtbl, .Krakens, .Cēzars, .da_vinci_code, .CodecSu@gmail_com, .Crysted000007, .No_more_ransom, .Dekoders Globeimposter v2, .ukrašana, .rn un t. D.

Ir daudz iespēju, un rīt parādīsies jaunas, tāpēc nav daudz jēgas uzskaitīt visu. Lai noteiktu infekcijas veidu, tas ir pietiekami, lai pabarotu vairākus meklēšanas sistēmas paplašinājumus.

Citi simptomi, kas netieši norāda uz šifrēšanas sākumu:

- Izskats uz ekrāna komandrindas logu sekundē sadalītā sekundē. Visbiežāk tā ir normāla parādība, instalējot sistēmas un programmu atjauninājumus, bet labāk to neatstāt bez uzmanības.

- UAC pieprasījumi sākt programmu, kuru jūs negrasāties atvērt.

- Pēkšņa datora pārstartēšana ar sekojošu diska pārbaudes sistēmas sistēmas imitāciju (ir iespējamas citas variācijas). "Pārbaudes" laikā notiek šifrēšanas process.

Pēc veiksmīgas ļaunprātīgas operācijas beigām ekrānā parādās ziņojums, pieprasot pirkumu un dažādus draudus.

Izdevumi šifrē ievērojamu lietotāja failu daļu: fotogrāfijas, mūzika, video, teksta dokumenti, arhīvi, pasts, datu bāze, failu paplašinājumi utt. D. Bet tajā pašā laikā viņi nepieskaras operētājsistēmas objektiem, jo uzbrucējiem nav jāpārtrauc inficētais dators darbam. Daži vīrusi aizstāj disku un sekciju sāknēšanas ierakstus.

Pēc šifrēšanas no sistēmas parasti tiek noņemtas visas ēnu kopijas un atkopšanas punkti.

Kā izārstēt datoru no šifrēšanas

Lai noņemtu ļaunprātīgo programmu no inficētās sistēmas, ir vienkārši - gandrīz visi pretvīrusi var viegli tikt galā ar lielāko daļu no tiem. Bet! Ir naivi uzskatīt, ka atbrīvošanās no vainīgā radīs problēmas risinājumu: izdzēsiet vīrusu vai nē, bet faili joprojām būs šifrēti. Turklāt dažos gadījumos tas sarežģīs to turpmāko dekodēšanu, ja tas ir iespējams.

Pareiza šifrēšanas sākuma procedūra

- Tiklīdz jūs pamanījāt šifrēšanas pazīmes, Nekavējoties izslēdziet datora jaudu, nospiežot un turot pogu Jauda 3-4 sekundes. Tas saglabās vismaz daļu failu.

- Izveidojiet sāknēšanas disku vai zibatmiņas disku ar pretvīrusu programmu citā datorā. Piemēram, Kaspersky glābšanas disks 18, Drweb dzīvs, ESET NOD32 LIVECD un t. D.

- Lejupielādējiet inficēto automašīnu no šī diska un skenējiet sistēmu. Noņemiet atrastos vīrusus ar saglabāšanu (ja tie ir nepieciešami dekodēšanai). Tikai pēc tam Jūs varat lejupielādēt datoru no cietā diska.

- Mēģiniet atjaunot šifrētus failus no ēnu kopijām ar sistēmas līdzekļiem vai izmantot trešās daļas lietojumprogrammas, lai atjaunotu datus.

Ko darīt, ja faili jau ir šifrēti

- Nezaudē cerību. Antivīrusu produktu izstrādātāju vietnēs tiek ievietoti bezmaksas attēlojuma utilītas dažādu veidu ļaunprātīgas programmatūras veidiem. Jo īpaši šeit tiek savākti komunālie pakalpojumi Avasts Un Kaspersky laboratorijas.

- Nosakot kodētāja veidu, lejupielādējiet pareizo utilītu, Noteikti to dariet kopijas bojāti faili un mēģiniet tos atšifrēt. Ja tas ir veiksmīgs, atšifrējiet pārējo.

Ja faili neatdzēsa

Ja neviena lietderība nepalīdzēja, iespējams, ka esat cietis no vīrusa, kas vēl nepastāv.

Ko šajā gadījumā var izdarīt:

- Ja izmantojat apmaksātu pretvīrusu produktu, sazinieties ar atbalsta pakalpojumu. Nosūtiet vairākas bojātu failu eksemplārus laboratorijai un gaidiet atbildi. Ja ir tehniska iespēja, viņi jums palīdzēs.

Starp citu, Dr.Tīkls - Viena no nedaudzajām laboratorijām, kas palīdz ne tikai lietotājiem, bet arī visiem upuriem. Šajā lapā varat nosūtīt faila dekodēšanas pieprasījumu.

- Ja izrādījās, ka faili ir bezcerīgi sabojāti, taču tiem jums ir liela nozīme, tie joprojām ir cerība un gaidīt, kad kādreiz tiks atrasts saglabāšanas produkts. Vislabākais, ko varat darīt. Nepareizas darbības failu izdzēšana, operētājsistēmas pārinstalēšana un pat tā atjaunināšana var jums atņemt Un šī iespēja, Tā kā, ģenerējot šifrēšanas un atdalīšanas atslēgas, bieži tiek izmantoti unikāli sistēmas identifikatori un vīrusa kopijas.

Maksāt izpirkuma maksu nav izvēles iespēja, jo varbūtība, ka jūs saņemsit atslēgu, cenšas panākt nulli. Jā, un nav nepieciešams finansēt noziedzīgu biznesu.

Kā aizsargāt pret ļaunprātīgu ļaunprātīgu

Es negribētu atkārtot padomu, ko katrs lasītāji dzirdēja simtiem reižu. Jā, izveidojiet labu pretvīrusu, nevis nospiest aizdomīgas saites un blablla - tas ir svarīgi. Tomēr, kā parādījusi dzīve, burvju planšetdators, kas jums sniegs 100% drošības garantiju, šodien neeksistē.

Vienīgā efektīvā aizsardzības metode pret šāda veida izspiešanas speciālistiem - rezerves dublēšana Citiem fiziskiem multivides, ieskaitot mākoņa pakalpojumus. Dublēšana, dublēšana, dublēšana ..

- « Kā konfigurēt e -pastu pa tālruni Android un iOS

- Windows no nulles, kā atjaunot rūpnīcas sistēmas iestatījumus klēpjdatorā »